寻找SQL注入点

1、.“加引号”法

在浏览器地址栏中的页面链接地址后面增加一个单引号,如下所示:

http://www.xxx.com/xxx.asp?id=YY’

然后访问该链接地址,浏览器可能会返回类似于下面的错误提示信息:

Microsoft JET Database Engine 错误’80040e14’

字符串的语法错误在查询表达式’ID=YY’中。

/xxx.asp 行8

如图1.3所示,页面中如果返回了类似的错误信息,说明该网站可能存在SQL注入攻击的漏洞。

2、.“1=1和1=2”法

“加引号”法很直接,也很简单,但是对SQL注入有一定了解的程序员在编写程序时,都会将单引号过滤掉。如果再使用单引号测试,就无法检测到注入点了。这时,就可以使用经典的“1=1和1=2”法进行检测。

如果正常页面链接地址为:http://www.xxx.com/xxx.asp?id=YY,在浏览器中分别输入以下两个链接地址,分别查看它们返回的结果值。

Ø http://www.xxx.com/xxx.asp?id=YY and 1=1。

Ø http://www.xxx.com/xxx.asp?id=YY and 1=2。

如果存在注入点的话,浏览器将会分别显示为:

Ø 正常显示,内容与正常页面显示的结果基本相同。

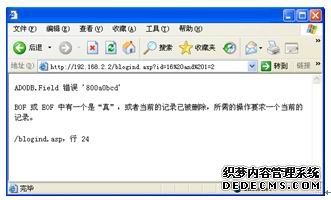

Ø 提示BOF或EOF(程序没做任何判断时),或提示找不到记录,或显示内容为空(程序加了on error resume next),如图1.4所示。

如果没有注入点的存在,也很容易判断。

上述两种链接一般都会有程序定义的错误提示,或提示类型转换时出错。

声明:本网站引用、摘录或转载内容仅供网站访问者交流或参考,不代表本站立场,如存在版权或非法内容,请联系站长删除,联系邮箱:site.kefu@qq.com。

阅读量:96

阅读量:172

阅读量:130

阅读量:138

阅读量:71