linux服务器如何防范ssh尝试攻击

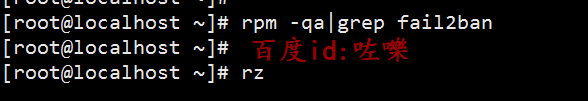

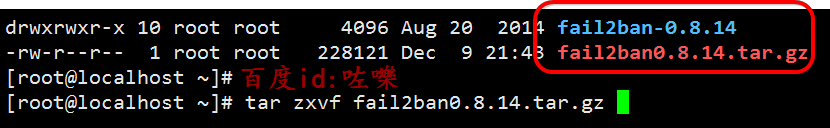

1、首先网上下载fail2ban0.8.14.tar ,上传(可以通过rz)

http://pan.baidu.com/s/1blfXhG

软件下载地址

2、[root@mail ~]# tar xzvf fail2ban0.8.14.tar.gz 解压

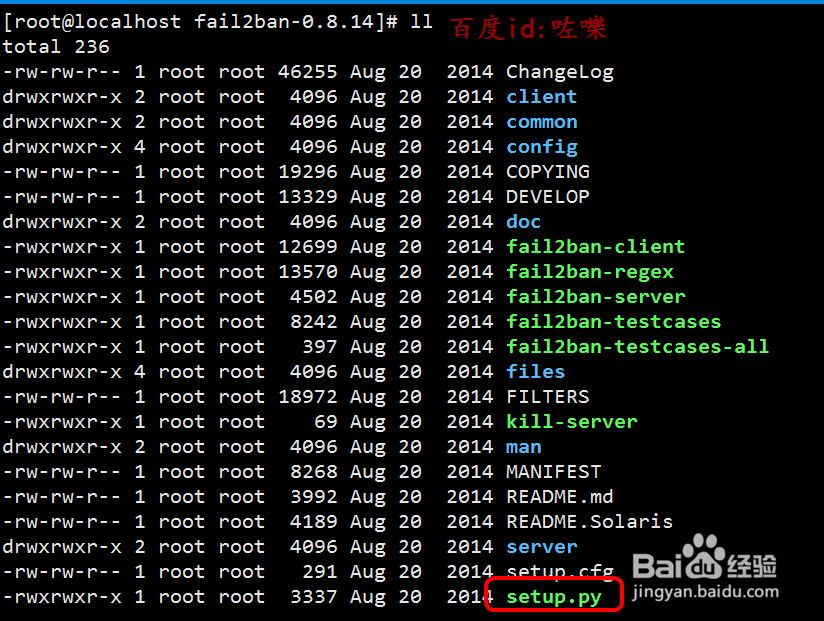

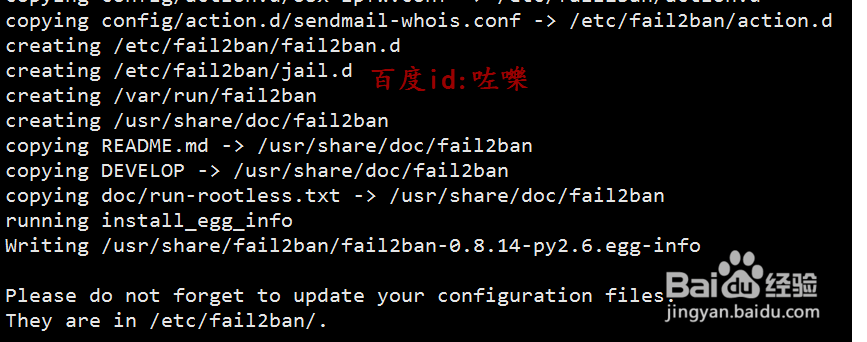

3、进入fail2ban目录安装 (不同版本安装方法不一样,具体查看目录下readme[root@mail fail2ban-0.8.14]# python setup.py install

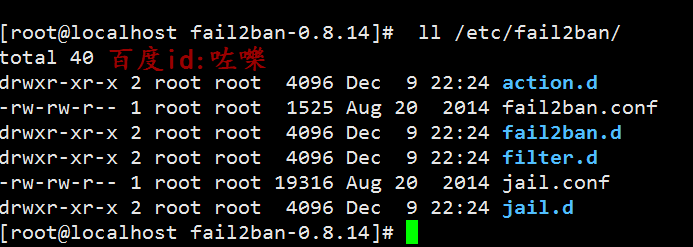

4、检查fail2ban是否安装正确[root@mail fail2ban-0.8.14]# ll /etc/fail2ban/总用量 40drwxr-xr-x 2 root root 4096 11月 17 16:02 action.d-rw-rw-r-- 1 root root 1525 8月 20 2014 fail2ban.confdrwxr-xr-x 2 root root 4096 11月 17 16:02 fail2ban.ddrwxr-xr-x 2 root root 4096 11月 17 16:09 filter.d-rw-rw-r-- 1 root root 19488 11月 17 16:06 jail.confdrwxr-xr-x 2 root root 4096 11月 17 16:02 jail.d

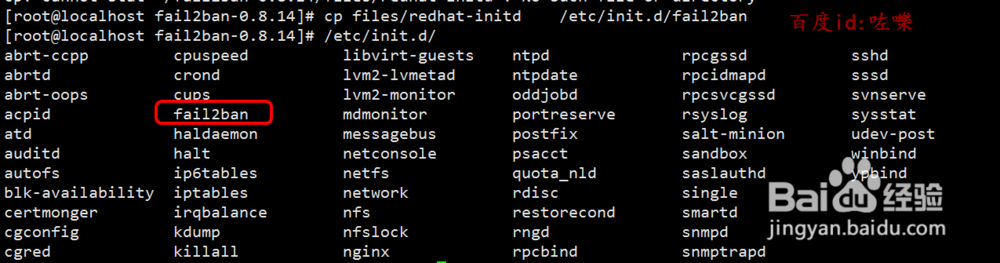

5、加载fail2ban服务(把fail2ban服务文件放进去, centos是 redhat文件)cp /fail2ban-0.8.14/files/redhat-initd /etc/init.d/fail2ban

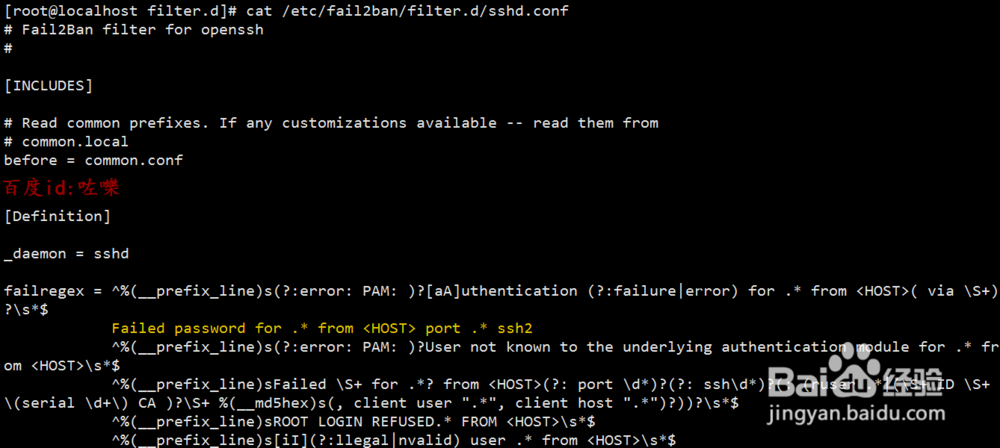

6、 编辑/etc/fail2ban/filter.d/sshd.conf文件

[Definition]增加一行 Failed password for .* from <HOST> port .* ssh2

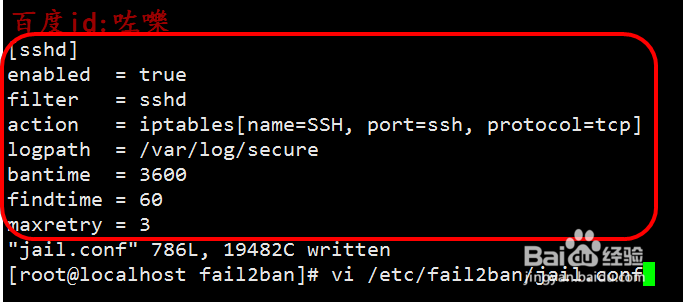

7、编辑 /etc/fail2ban/jail.conf

jail.conf文件(增加)

[sshd]enabled = truefilter = sshaction = iptables[name=SSH, port=ssh, protocol=tcplogpath = /var/log/securebantime = 360 (屏蔽时间)findtime = 60 (多久查询一次日志)maxretry = 3 (失败的次数)

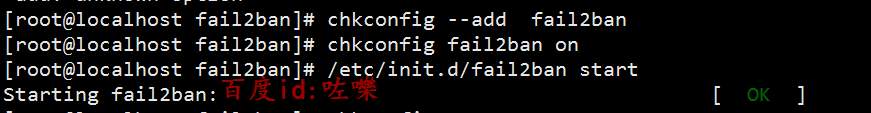

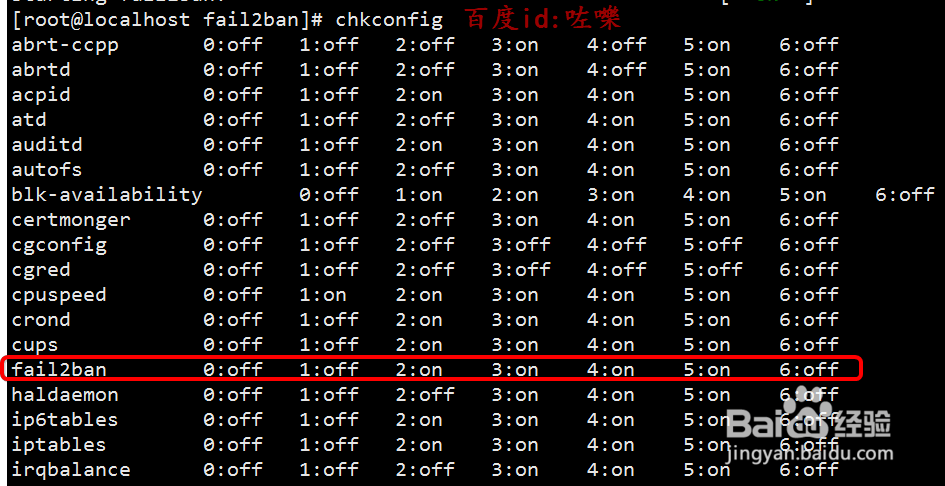

8、chkconfig --add fail2ban 加入到开机服务里面

chkconfig fail2ban on 开机自动启动服务 /etc/init.d/fail2ban start 开启fail2ban服务

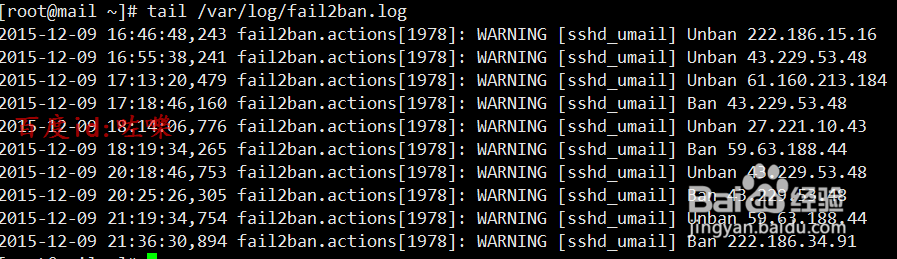

9、查看fail2ban屏蔽的日志

/var/log/fail2ban日志

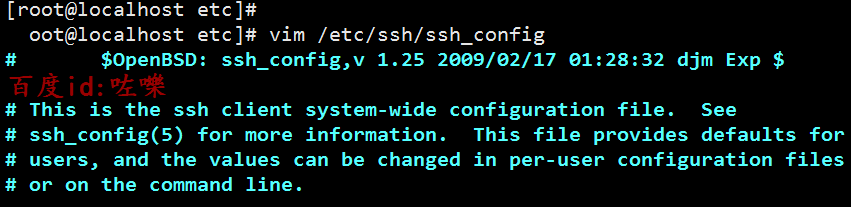

1、如果觉得上述方法太麻烦,或者想更加安全。可以自定义修改SSH端口

找到 /etc/ssh/sshd_config文件里面 ,查找 port 22端口

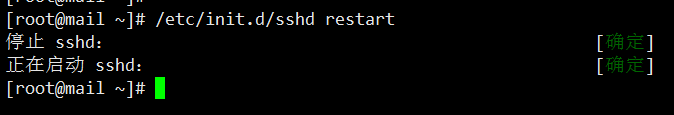

2、修改ssh端口号之后,要重启一下 sshd服务才会生效。

具体修改方法也可以参考下面经验