SQL防注入方法

1、什么是SQL注入?我理解的sql注入就是一些人可以通过恶意的参数输入,让后台执行这段SQL,然后达到获取数据或者破坏数据库的目的!举个简单的查询例子,后台sql是拼接的:select * from test where name='+参数传递+';前台JSP页面要求输入name,那么黑客可以输入: ';DROP TABLESPACE TEST INCLUDING CONTENTS AND DATAFILES;-- 不要小瞧这一段SQL代码:

select * from test where name=' ';DROP TABLESPACE TEST INCLUDING CONTENTS AND DATAFILES;--’;在PL/SQL中是正确的,可执行的,但是执行后整个表空间都删除了,网站崩溃!

2、最简单最容易的是限制用户输入。简单点的就是不允许用户输入单引号 和 --,因为单引号号--在SQL中都是影响执行的,两种方式一种是在JSP中加判断:

3、另一种是在SQL拼接是对单引号和--等进行转义,str = str.replace("'", "''");

4、以上的方法都是为了防注入而不让用户输入,是一种比较被动的方法,有很大的缺陷,最常见的就是用户获取到URL,修改URL中的参数然后达到SQL注入的目的。例如:procTypeId=DCWORK_EDOC_SEND 可以改为procTypeId=DCWORK_EDOC_SEND'--

5、最好的办法就是不写拼接SQL,改用参数化SQL。我用的是ORACLE数据库,只介绍一下ORACLE数据库的写法

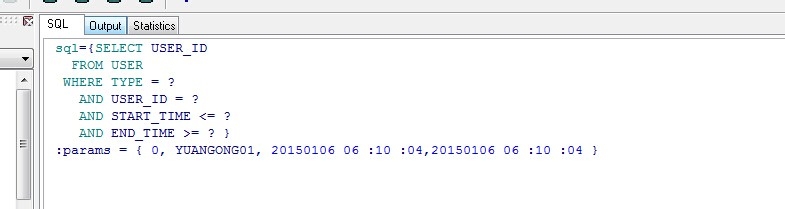

6、SQL参数都用?替换,然后创建两个数组,存放参数类型和参数值,执行查询的时候,将sql、参数类型数组、参数值三个参数传过去,执行查询。

7、改为参数化SQL后再输入单引号进行查询,单引号就被当作参数,而不是特殊字符,执行不会报错:

8、以上都是实际应用方法,原理什么的都没有写,有喜欢刨根问底的同学可以再去搜索一下,大家一块讨论讨论。