apache禁用sslv3协议

1、理解SSL和TLS:http在数据传输过程中使用的是明文,为了解决这个问题https应运而生,ssl就是基于https的加密协议。当ssl更新到3.0版本后,IETF(互联网工程任务组)对ssl3.0进行了标准化,标准化后的协议就是TLS1.0,所以说TLS是SSL的标准化后的产物,TLS当前有1.0 ,1.1,1.2三个版本,默认使用1.0,到此我们对ssl和TLS有了一个基本的了解。

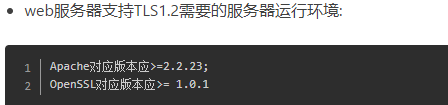

2、查看当前服务器apache版本,使用httpd -v查询

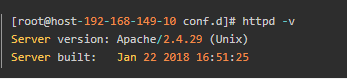

openssl版本openssl version

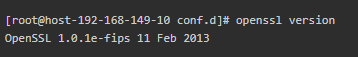

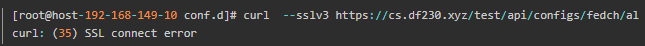

1、测试存在安全漏洞的域名,如下通过sslv3访问可以正常返回信息,攻击者可能会利用此漏洞危害系统。

curl --sslv3 https://域名

2、apache默认支持SSLv3,TLSv1,TLSv1.1,TLSv1.2协议

(注:ssl功能需要在http.conf中启用LoadModule ssl_module modules/mod_ssl.so)

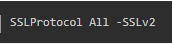

apache默认配置如下

3、进入目录/usr/local/apache/conf/extra

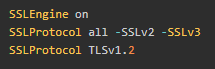

vi修改ssl.conf按照如下配置,目的是关闭sslv3协议

配置保存后,需要service httpd restart重启apache使配置生效

4、再次测试sslv3访问,无法访问

5、通过google浏览器F12进入开发模式,可以看到浏览器访问当前域名使用的ssl协议为TLS1.2。

声明:本网站引用、摘录或转载内容仅供网站访问者交流或参考,不代表本站立场,如存在版权或非法内容,请联系站长删除,联系邮箱:site.kefu@qq.com。

阅读量:177

阅读量:168

阅读量:132

阅读量:138

阅读量:86