qcat病毒分析

1、

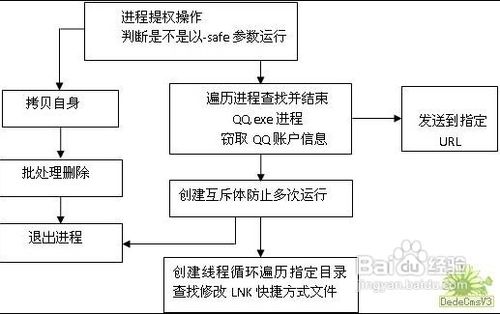

2、 该病毒为QQ盗号木马,该病毒利用了修改指定目录下的*.LNK快捷方式来达到开机启动的目的,病毒会在复制自身到系统目录下,创建一个目录专门用来存放被修改过的*.LNK快捷方式文件作为备份,如果发现LNK文件被修改过则不会重复修改,遍历进程查找QQ.EXE进程,发现后结束其进程并开始准备窃取QQ的账号信息,窃取完毕后用URL方式上传到病毒作者所指定的地址中。

3、 该病毒会自动结束运行中的杀毒软件,而且禁止杀毒软件运行。

4、 最简单的方法是进入安全模式运行杀毒软件进行杀毒。

5、 手工清除请按照行为分析删除对应文件,恢复相关系统设置。

6、 我是用的是WSYSCHECK,也可以使用IceSword,这两款软件都很好。

7、 (1)使用wsyscheck右击改程序进程选择结束进程并删除文件。如果删除不掉选择添加到DOS删除列表,重起一下就可以了,在继续。

8、 (2)恢复被修改的LNK快捷方式文件打开c:/Program Files/qcat/qcat.ini配置文件根据配置文件的记录信息,复制c:/Program Files/qcat/tmpdata目录下的LNK覆盖掉病毒修改过的LNK快捷方式文件

9、 **最后手工杀毒之后进入系统最好在用杀毒软件扫描一下。

10、病毒流程图

行为分析-本地行为

1、衍生相同文件到以下目录分别命名为

c:/Program Files/qcat/qsetup.exe

c:/Program Files/qcat/qcat.ini

2、病毒运行后对进程进行提权操作,在%Program Files%目录创建一个qcat目录,并将自身拷贝到创建的目录内命名为qsetup.exe,调用函数执行拷贝之后的病毒文件,衍生BAT批处理文件删除病毒原文件,这个病毒文件循环遍历Quick Launch、开始菜单目录查找并修改*.LNK快捷方式文件,定位到PE文件位置获取文件属性,如果获取属性失败则继续查找下一个,找到之后将快捷方式文件拷贝到创建的qcat目录下的tmpdata目录内作为备份。

3、在qcat目录下创建一个qcat.ini配置文件作为修改记录,调用COM库文件修改LNK快捷方式的目标路径在原路径前添加"C:/Program Files/qcat/qsetup.exe",如果发现已被修改过的LNK文件就不再重复修改,病毒利用这个技术达到无需添加注册表启动项也可以开机有机会运行病毒的目录,当用户执行快捷方式时病毒就会被加载而不会影响正常程序的执行,很难被用户察觉,遍历进程查找qq.exe找到之后将其结束,窃取QQ的账户信息以URL方式提交到病毒作者地址中。