ARP欺骗数据包如何分析

1、实用软件进行断网

2、使用Wireshark进行抓包

1、Who has 192.168.88.48,tell 192.168.88.156.

192.168.88.156是我们的攻击目标,攻击目标询问,谁是192.168.88.48,由本机去告诉他192.168.88.48的信息,更改目标的网关,从而导致无法上网。

2、从协议内部来分析

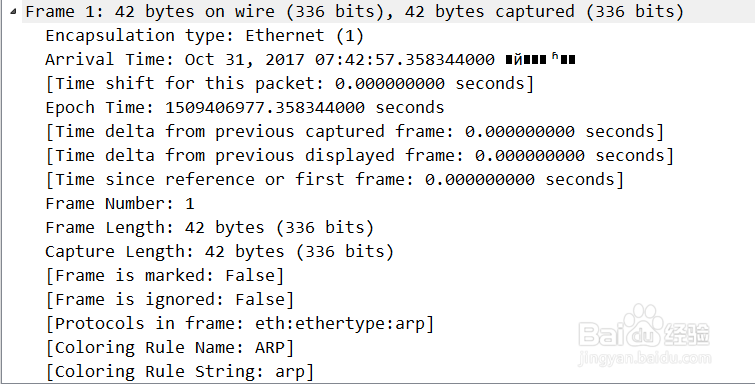

一般来说数据包报头会提供以下数据。

(1)抓到的该包的时间

(2)抓到该包的长度

(3)协议类型

3、抓到的该包的时间

4、抓到该包的长度

5、协议说明

6、一般从以太网协议分析获得一下信息。

目的mac,主机mac,以及协议类型

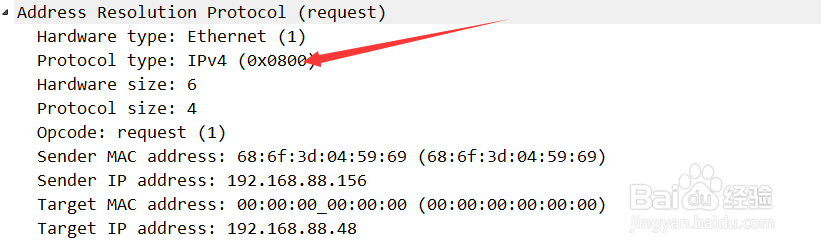

7、arp协议分析

(1)硬件类型

(2)协议类型

(3)硬件长度

(4)协议长度

(5)回显

(6)目标mac

(7)目标ip

(8)发送方mac

(9)发送方ip

8、硬件类型

9、协议类型

10、硬件长度

11、协议长度

12、回显

13、目标mac

14、目标ip

15、发送方mac

16、发送方ip

1、通过数据包的分析,我们发现,arp协议包在本机发送了一个伪装的arp数据报,告诉192.168.88.156这台电脑,网关是192.168.88.48,这样导致原本的网关被挤掉,造成断网现象。

声明:本网站引用、摘录或转载内容仅供网站访问者交流或参考,不代表本站立场,如存在版权或非法内容,请联系站长删除,联系邮箱:site.kefu@qq.com。

阅读量:174

阅读量:81

阅读量:118

阅读量:120

阅读量:67